前言

一个XSS漏洞,挺有趣的,有一个以前都没发现的知识点,所以特此记录下来。

漏洞分析

漏洞点是后台审批留言的时候产生的。

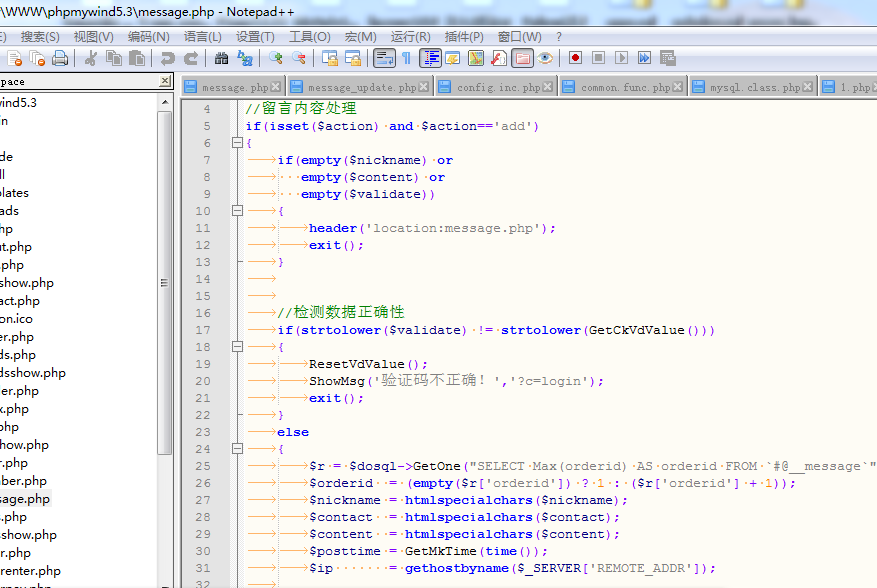

我们先看下前台对留言的处理

htmlspecialchars处理,然后存储数据库

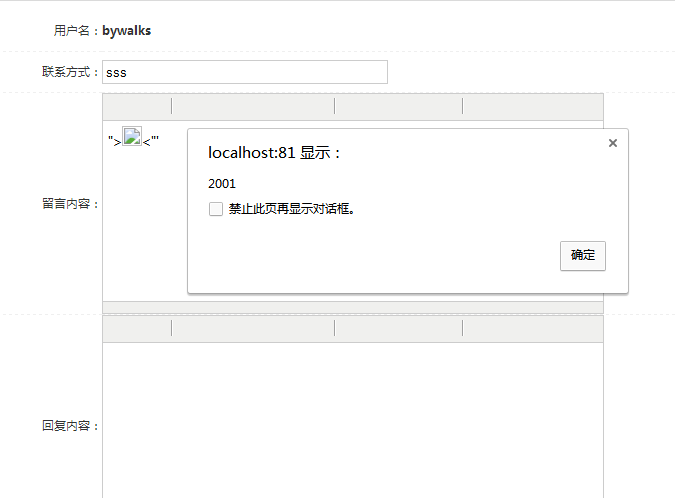

后台留言查看时无弹框,点击修改后

弹框出。我们看下代码

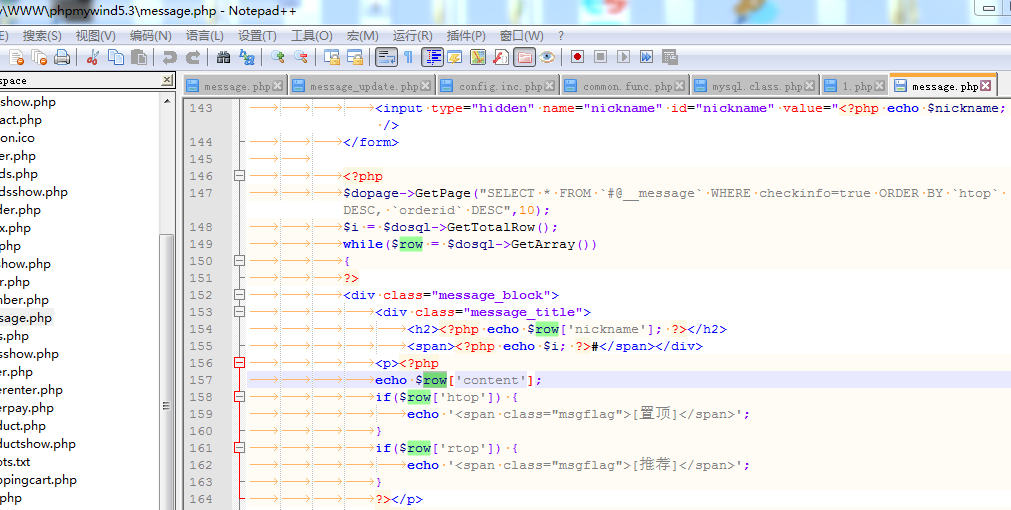

这是前台代码。

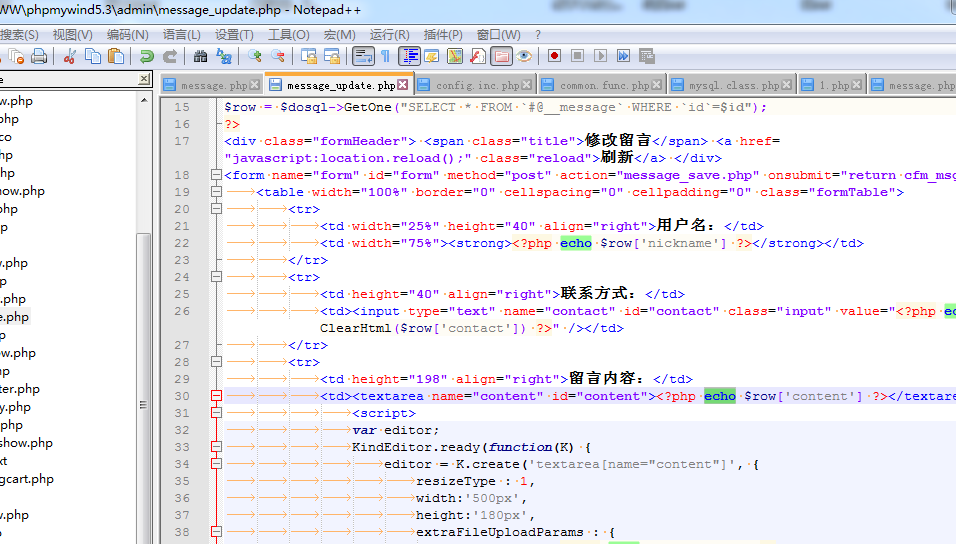

这是后台代码。我们看下输出,都是直接读取然后输出。那么问题来了,为什么我们在后台修改的时候会弹框呢?

百思不得其解。经过一番查找,原来问题出在KingEditor上面,KingEditor编辑器的value后的hmtl会自动解码。因此产生了这个XSS

you marke 了么?

留个Payload:

1 | "><img/src=x onerror=alert(2001)><" |